오래요... 히히.. 잘보고 와서.. 아무래도 후기는 써주는게 예의겠죠? ㅎㅎ

'My Life' 카테고리의 다른 글

| 나. (0) | 2011.01.05 |

|---|---|

| (주)나우콤 보안사업부문 보안관제 채용 (0) | 2010.10.01 |

| 내 소원 몇가지..(먹는거) (2) | 2010.09.02 |

| 바이퍼케이션 (0) | 2010.08.30 |

| 2박 4일 정동진 and 경포대 (0) | 2010.08.21 |

| 나. (0) | 2011.01.05 |

|---|---|

| (주)나우콤 보안사업부문 보안관제 채용 (0) | 2010.10.01 |

| 내 소원 몇가지..(먹는거) (2) | 2010.09.02 |

| 바이퍼케이션 (0) | 2010.08.30 |

| 2박 4일 정동진 and 경포대 (0) | 2010.08.21 |

| (주)나우콤 보안사업부문 보안관제 채용 (0) | 2010.10.01 |

|---|---|

| 시라노;연애조작단 (0) | 2010.09.09 |

| 바이퍼케이션 (0) | 2010.08.30 |

| 2박 4일 정동진 and 경포대 (0) | 2010.08.21 |

| 유입경로 분석 (2) | 2010.07.26 |

| 시라노;연애조작단 (0) | 2010.09.09 |

|---|---|

| 내 소원 몇가지..(먹는거) (2) | 2010.09.02 |

| 2박 4일 정동진 and 경포대 (0) | 2010.08.21 |

| 유입경로 분석 (2) | 2010.07.26 |

| 2010년 07월 21일 SMS 내용 저장 (0) | 2010.07.21 |

모바일쪽에 관심이 있어서 보고 있는데

괜찮은것 같아서 이렇게 소개 합니다.

생긴지는 얼마 안되었으며..

제가 가입했을때는 50명 정도였는데.. 3일만에 2배에 해당되는 분들이 가입되어있네요.

현 모바일 악성코드에 대해서 요정도의 정보를 제공하는 곳은 없을꺼 같습니다.

한번 정도 둘러보세요.

| Links and resources for malware samples (0) | 2010.11.22 |

|---|---|

| 악성코드 유포지 (0) | 2010.10.13 |

| 안드로이드 피싱툴 Jackeey Wallpaper(재키 월페이퍼) (0) | 2010.08.05 |

| JailBreakMe with PDF FlateDecode filter (0) | 2010.08.03 |

| [펌]IDA + gdb with gdbserver (2) | 2010.07.09 |

| 내 소원 몇가지..(먹는거) (2) | 2010.09.02 |

|---|---|

| 바이퍼케이션 (0) | 2010.08.30 |

| 유입경로 분석 (2) | 2010.07.26 |

| 2010년 07월 21일 SMS 내용 저장 (0) | 2010.07.21 |

| 7개월만에 잡은 아이템매니아 사기꾼.. (5) | 2010.06.24 |

| 악성코드 유포지 (0) | 2010.10.13 |

|---|---|

| Google Groups - Mobile Malware (0) | 2010.08.26 |

| JailBreakMe with PDF FlateDecode filter (0) | 2010.08.03 |

| [펌]IDA + gdb with gdbserver (2) | 2010.07.09 |

| 우리회사로 바이러스를 뿌린 긔엽긔놈 =_=; (4) | 2010.07.01 |

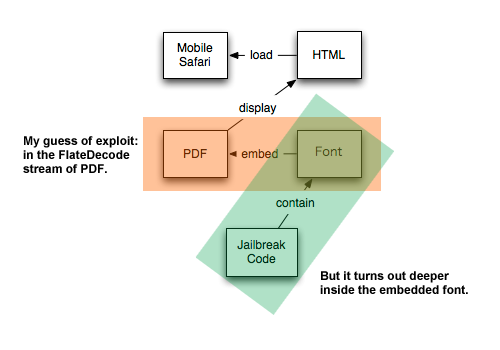

According to @chpwd, @comex uses CFF font stack overflow to jailbreak. (font file placed in FlateDecode stream)

If you look at the jailbreakme.com closely, it loads corresponding PDF file as image in javascript (through new Image()) to jailbreak the iOS devices.

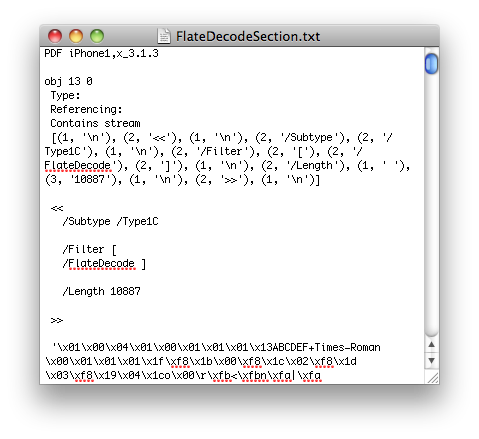

Open the PDF file in the hex editor, you can easily find out what kind of PDF vulnerability they are using:

The jailbreak stuff saved as FlateDecode stream within that PDF file, and vulnerability occurs when Mobile Safari loaded the PDF file, letting iOS to parse the FlateDecode filter, and use the font file inside, then Kaboom.

According to the specification, PDF can embed raster images. They are represented by a dictionary that described the properties of the image, with an associated stream that contains image data. And those embedded images are filtered with different kinds of filters that supported in PDF, such as DCTDecode (lossy image-specific filter based on JPEG), ASCIIHexDecode (general purpose filter for ASCII stream), FlateDecode and many others.

The FlateDecode filter is a lostless general purpose filter for data compressed with zlib deflate function. You can compressed plaintext or any kinds of data with zlib and put it into FlateDecode section.

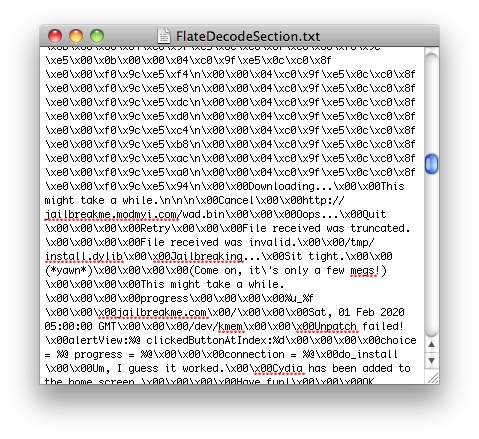

In today’s case, they put jailbreak stuff. If you decoded their FlateDecode steam, it looks like this:

If you wan to try it yourself, you can decompress the FlateDecode stream with ghostscript:

% gs — toolbin/pdfinflt.ps iPhone1,x_3.1.3.pdf output.txt

According to “Adobe Reader and Acrobat FlateDecode Integer Overflow Vulnerability”:

The vulnerability occurs when parsing a FlateDecode filter inside a PDF file. FlateDecode is a filter for data compressed with zlib deflate compression method. Several parameters can be specified for the FlateDecode filter. Those values are used in an arithmetic operation that calculates the number of bytes to allocate for a heap buffer. This calculation can overflow, which results in an undersized heap buffer being allocated. This buffer is then overflowed with data decompressed from the FlateDecode stream. This leads to a heap-based buffer overflow that can result in arbitrary code execution.

It’s a heap overflow. I don’t know if Apple fixed this on iOS or not, but it definitely looks like the cause.

Apparently my guess was totally wrong, it’s even deeper. Turns out it’s the font file embedded in FlateDecode stream that causes the stack overflow.

| Google Groups - Mobile Malware (0) | 2010.08.26 |

|---|---|

| 안드로이드 피싱툴 Jackeey Wallpaper(재키 월페이퍼) (0) | 2010.08.05 |

| [펌]IDA + gdb with gdbserver (2) | 2010.07.09 |

| 우리회사로 바이러스를 뿌린 긔엽긔놈 =_=; (4) | 2010.07.01 |

| Exploiting hard filtered SQL Injections (5) | 2010.05.30 |

| 바이퍼케이션 (0) | 2010.08.30 |

|---|---|

| 2박 4일 정동진 and 경포대 (0) | 2010.08.21 |

| 2010년 07월 21일 SMS 내용 저장 (0) | 2010.07.21 |

| 7개월만에 잡은 아이템매니아 사기꾼.. (5) | 2010.06.24 |

| 맨발의 꿈 (0) | 2010.06.16 |

| 2박 4일 정동진 and 경포대 (0) | 2010.08.21 |

|---|---|

| 유입경로 분석 (2) | 2010.07.26 |

| 7개월만에 잡은 아이템매니아 사기꾼.. (5) | 2010.06.24 |

| 맨발의 꿈 (0) | 2010.06.16 |

| 기다려지는 일요일.. (2) | 2010.06.09 |

| 안드로이드 피싱툴 Jackeey Wallpaper(재키 월페이퍼) (0) | 2010.08.05 |

|---|---|

| JailBreakMe with PDF FlateDecode filter (0) | 2010.08.03 |

| 우리회사로 바이러스를 뿌린 긔엽긔놈 =_=; (4) | 2010.07.01 |

| Exploiting hard filtered SQL Injections (5) | 2010.05.30 |

| iPhone encryption? Not really (0) | 2010.05.30 |